En esta ocasión, les muestro como fue posible llegar al bot y al nombre de usuario de Telegram que recibe las solicitudes desde un sitio web de phising.

He de decir que, pude conseguir la foto de la persona que tiene la campaña y como en muchos casos, el ego es lo que los hace perder haciendo errores tontos.

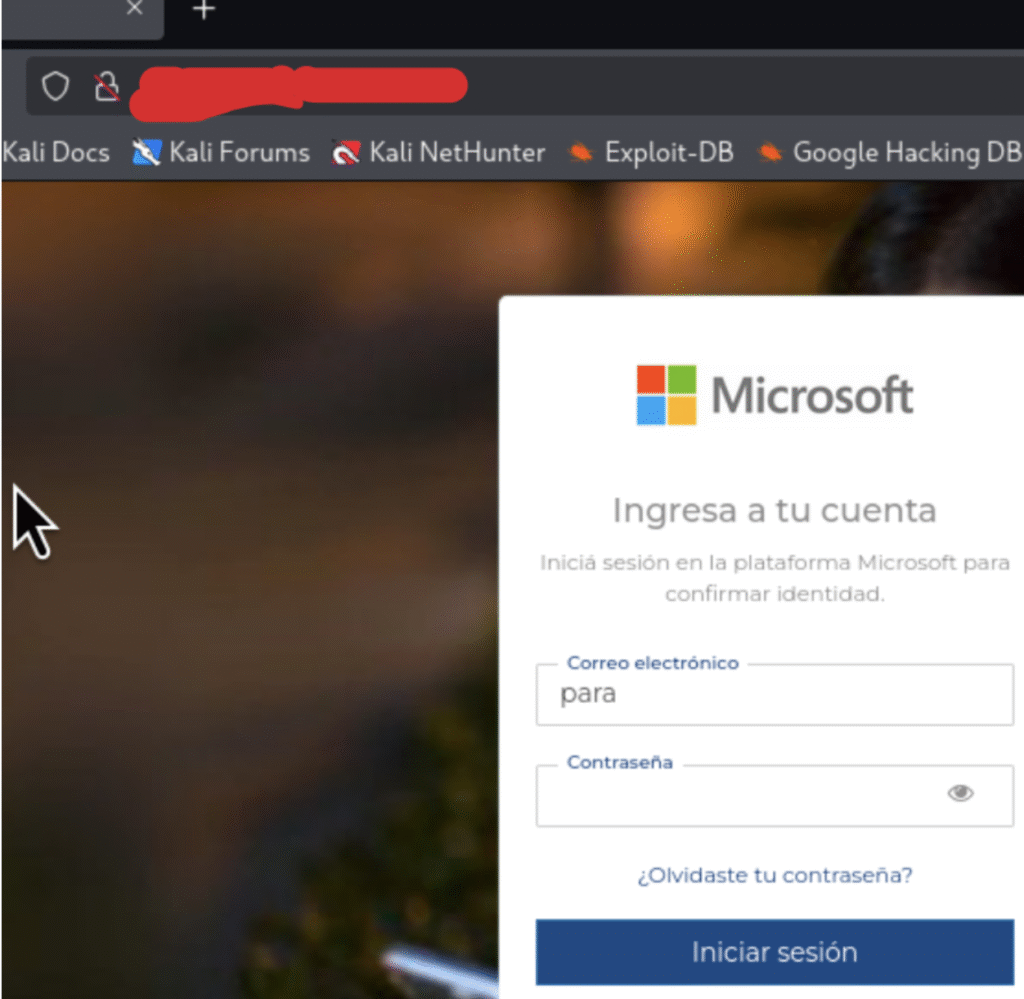

Como se observa, este es el sitio web de donde deberíamos de ingresar nuestras credenciales cosa que hemos hecho para poder interactuar.

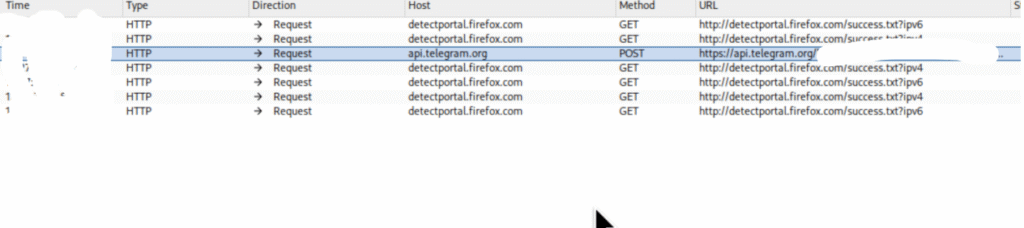

Ejecuté Burp Suite Community Edition en Kali Linux e intercepté la solicitud, como se muestra en la imagen a continuación:

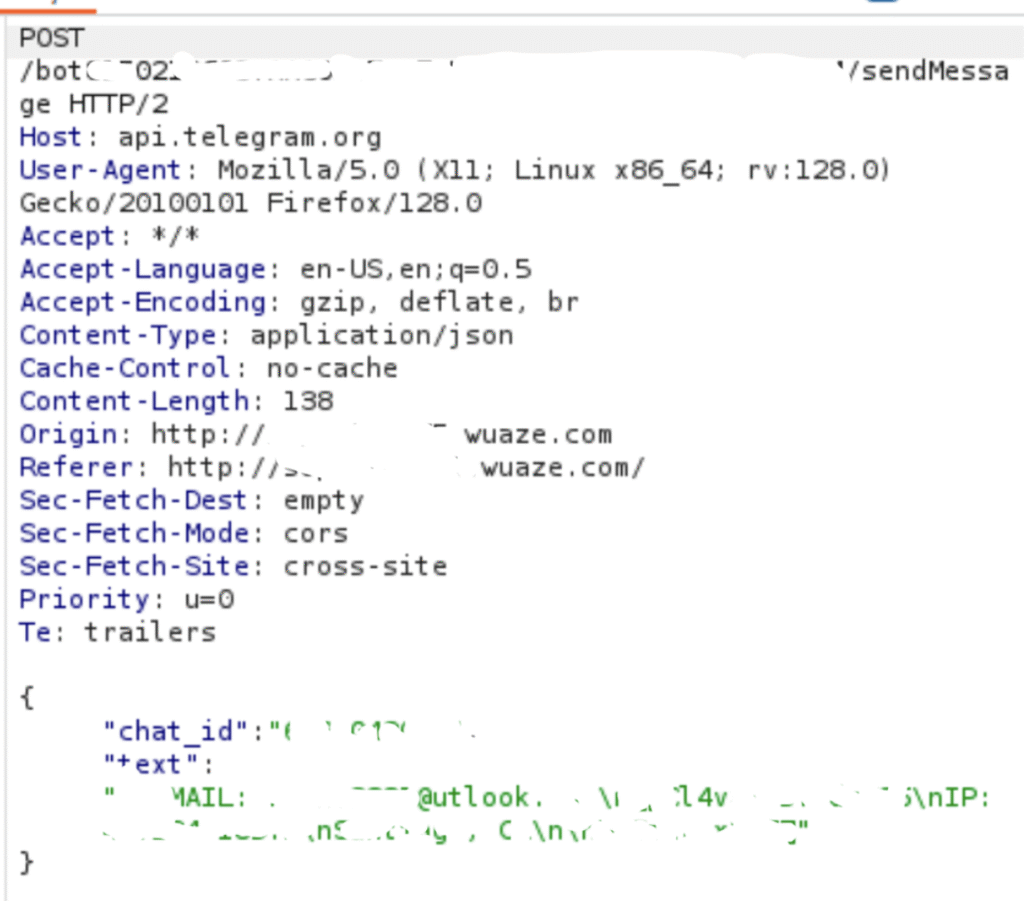

Al enviarlo a repeater con burpsuite, vemos que la petición se envía a un bot, que su vez redirige a un chat_id

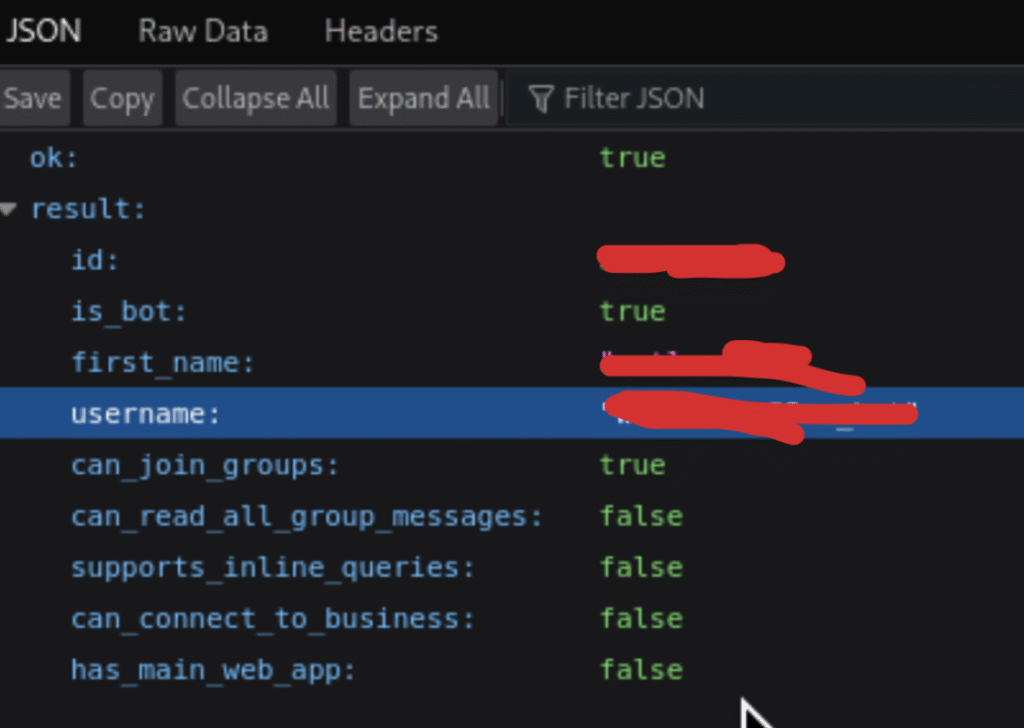

Al usar el parámetro “getMe” en la URL y hacer el request desde el navegador, vemos que este nos arroja el nombre del bot:

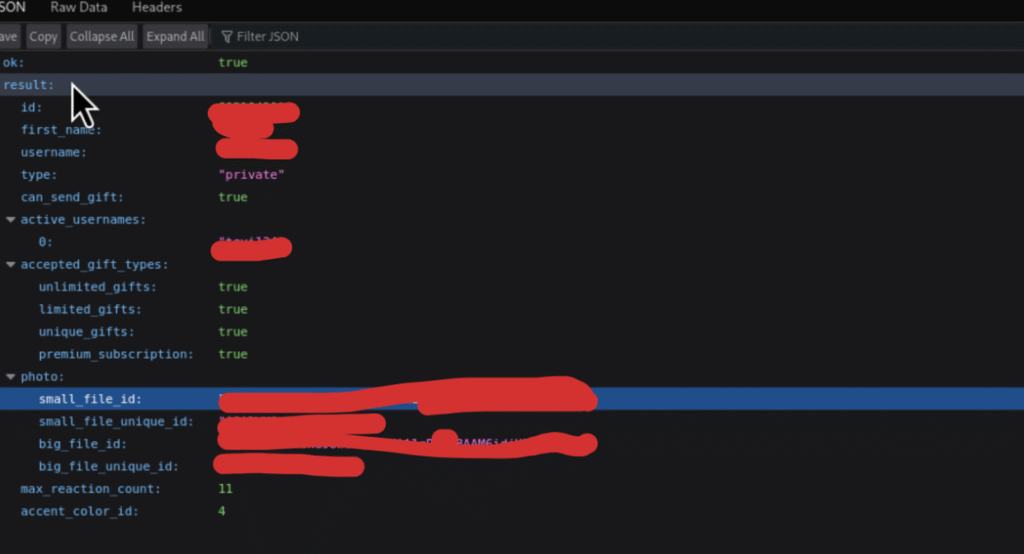

Al usar el parametro chat_id en la URL, observamos el usuario destino a donde se redirgen los mensajes del bot:

Al seguir investigando y ahora enviar el mismo post pero usando burpsuite, se obtiene la misma respuesta de la API del bot de Telegram que:

- Confirmó el envío de un mensaje privado a un usuario.

- El correo electrónico que ingresamos

- El Password que ingresamos

- Una IP: Ubicada en Santiago de Chile

- Un Texto adicional: Esto fue importante!!

Al usar un poco de búsqueda de Google, observamos que existe un registro con ese nombre:

Al seguir interactuando con el sitio web, vemos que también nos solicitan un número de teléfono: Al ingresar el número, nos vuelve a solicitar ingresarlo En este punto, al parecer, es cuando el atacante debería enviarnos el código y secuestrar nuestro número, cuestión que ya no hemos realizado. Con esto, podemos ver lo fácil que es rastrear campañas de phising en internet.